随着勒索软件和民族国家攻击的破坏性越来越大,保护网络和基础设施的旧方法,如边界防御和防渗透,已不能再保护组织的资产和数据。需要更新的安全方法设计,以减轻勒索软件,国家攻击风险。

近日,NIST SP 800-160卷2发布征求意见。该出版物将与ISO/IEC/IEEE 15288:2015,系统和软件工程-系统生命周期过程,NIST特别出版物(SP) 800-160,卷1,系统安全工程-值得信赖的安全系统工程中的多学科方法的考虑,NIST SP 800-37,信息系统和组织的风险管理框架-安全与隐私的系统生命周期方法一起使用。

它可以被视为一份手册,根据系统工程的观点,结合风险管理过程,实现确定的网络弹性成果,允许组织的经验和专业知识,以帮助确定什么是正确的。组织可以选择、调整和使用本出版物中描述的部分或全部网络弹性构造(即目标、技术、方法和设计原则),并将这些构造应用到需要为其设计系统的技术、操作和威胁环境中。

(罗恩·罗斯(Ron Ross), NIST研究员,最新网络弹性指南的作者之一。)

背景概述

“即使每件事都做得很好,并拥有全部资源来实施所有的保障措施和反制措施,对手也不是静态的——他们在不断演进发展。美国国家标准与技术研究所(National Institute of Standards and Technology)研究员罗恩•罗斯(Ron Ross)表示。他是NIST最新出版物草案的作者,该出版物解决了这些问题,并提出了防御网络攻击的新方法。

这份文件被称为NIST特别出版物草案800-160,第二卷,第1版,发展网络弹性系统:系统安全工程方法,提倡摒弃基于边界的防御,更多地关注于构建弹性IT系统,通过限制攻击者对网络或基础设施造成的破坏来抵御现代攻击。

这种方法符合NIST对“网络弹性”的定义,该机构将其定义为“对使用网络资源或由网络资源支持的系统的不利条件、压力、攻击或危害进行预测、承受、恢复和适应的能力。”

最坏想定

Ross指出,网络弹性的概念假设攻击者或攻击者已经获得了对系统的访问权(NIST将系统定义为硬件、软件和固件的集合体),或将在某一时刻获得对系统的访问权。

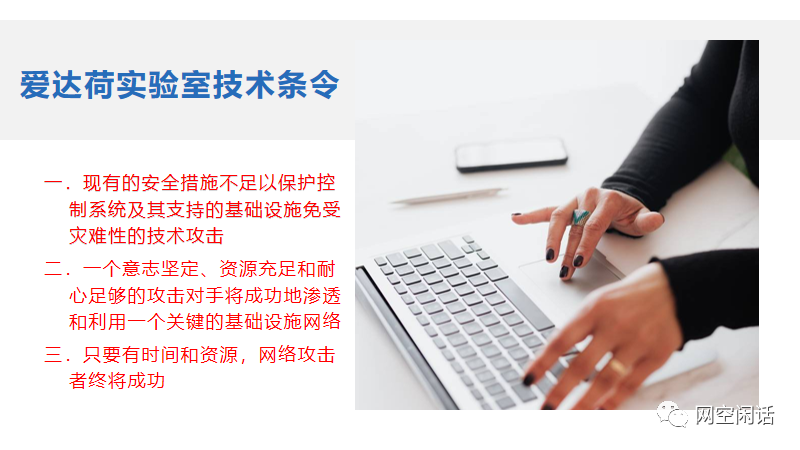

同样的网络攻防对抗场景想定,早在爱达荷实验室就是约定的认知。基于这个基础的对抗想定,来布局防御措施,则必须强调并突出“网络弹性”的目标诉求。

“我们想要实现的是一个系统,我们称之为“网络弹性”或系统足够的弹性,它可以继续运行和支持业务运行的关键任务——即使它不是在一个完美的状态,甚至有点退化状态,”罗斯说。“这很难做到,因为没有人喜欢假设对手已经得到了最好的访问权,并进入了系统。但这就是我们今天面临的现实。”

更新后的文件草案还旨在补充其他NIST出版物,包括那些涉及系统和软件生命周期管理、系统安全工程和风险管理的出版物。

NIST目前正在就更新的SP 800-160网络弹性文件征求意见和反馈,截止时间是9月20日。罗斯指出,该文件的最终更新将于今年年底发布。

恰逢其时

前美国空军军官,现在是安全公司Vectra AI的首席技术官团队主管蒂姆•韦德表示,NIST最新的草案的声音,类似于新任DHS下属网络安全和基础设施安全局局长Jen Easterly在黑帽2021大会上的演讲。

“一段时间以来,重点从预防转向弹性,一直都很重要,而且就在上周,Easterly局长在Black Hat 2021主题演讲呼吁联邦和网络安全社区面临着预防以及对检测、响应和恢复能力的需求,”韦德说。

Easterly局长在联邦政府一直在应对一系列网络威胁之际接任该机构一把手。这些攻击包括民族国家攻击,如SolarWinds供应链攻击和Microsoft Exchange服务器漏洞利用,以及网络罪犯的勒索软件活动。

建立弹性

NIST SP 800-160的更新草案是由Ross和其他NIST工作人员,以及非营利组织MITRE Corp的专家共同撰写的,它的工作假设是攻击者——无论它是一个网络犯罪团伙,一个民族国家组织,甚至是一个恶意的内部人员,已经破坏了一个网络或一个应用程序,并且已经进入了目标组织的基础设施。

“我们想要实现的是一个我们称为‘网络弹性’的系统,或者一个足够弹性的系统,它可以继续运行并支持商业运营中的关键任务——即使它不是处于完美状态,甚至是在某种程度上退化的状态。”

-罗恩·罗斯,NIST研究员

这种类型的攻击可能以多种方式发生,包括由打开的钓鱼邮件造成的破坏,或更复杂的供应链攻击,例如与俄罗斯有关的攻击者入侵了SolarWinds。

NIST SP 800-160草案提供了一系列工具、技术和方法,安全团队和ciso可以通过在网络中构建更强的弹性来应对攻击,包括已经部署的旧系统或从零开始构建的新系统。该文件包括三项主要建议:

更新那些支持网络弹性的控制,并将其与NIST另一份文件SP 800-53, Revision 5保持一致,该文件是该机构的信息系统和组织安全与隐私控制目录;

-

创建一个组织可以使用的单一威胁分类法,该分类法基于MITRE对抗战术、技术和程序框架,又名ATT&CK;

-

提供实施这些网络弹性技术的方法,支持SP 800-53、修订5和MITRE ATT&CK框架。

-

Ross指出,NIST决定将其网络弹性脚本与MITRE ATT&CK框架结合起来,以帮助简化方法,因为许多组织正在更广泛地采用这个框架。

Ross说:“整个社区似乎越来越倾向于使用MITRE ATT&CK框架,将其作为观察对手行为的标准化方式,因此对我们的客户来说,它更容易简化。”

该文件还演示了网络弹性如何与“零信任”架构一起工作,以限制攻击并防止攻击者在整个网络中横向移动,特别是通过部署网络分割等技术。

“如果你有分割在不同的领域,你把这些分解成越来越小的部分,你可以现在应用虚拟化技术,你可以刷新软件非常迅速——你可以清除所有的恶意代码以极快的速度,”罗斯说。

独特方法

今年早些时候,CISA发出信号称,它开始采用NIST在NIST SP 800-160出版物草案中概述的方法,特别是当涉及到放弃边界防御思维时。

在今年6月写给俄勒冈州民主党参议员罗恩·怀登(Ron Wyden)的信中,布兰登.威尔士,时任CISA的代理局长,写道,该机构把联邦网络入侵检测系统深入到供应链更好地检测前些年的间谍活动,如针对SolarWind公司及其客户,这些客户就包括联邦政府机构。

威尔士在信中写道,将爱因斯坦入侵检测系统深入联邦网络,而不是仅仅让它在边界处运行,将允许它从服务器和工作站等端点获取数据。

随着勒索软件和民族国家攻击的破坏性越来越大,保护网络和基础设施的旧方法,如边界防御和防渗透,已不能再保护组织的资产和数据。需要更新的安全方法设计,以减轻勒索软件,国家攻击风险。

近日,NIST SP 800-160卷2发布征求意见。该出版物将与ISO/IEC/IEEE 15288:2015,系统和软件工程-系统生命周期过程,NIST特别出版物(SP) 800-160,卷1,系统安全工程-值得信赖的安全系统工程中的多学科方法的考虑,NIST SP 800-37,信息系统和组织的风险管理框架-安全与隐私的系统生命周期方法一起使用。

它可以被视为一份手册,根据系统工程的观点,结合风险管理过程,实现确定的网络弹性成果,允许组织的经验和专业知识,以帮助确定什么是正确的。组织可以选择、调整和使用本出版物中描述的部分或全部网络弹性构造(即目标、技术、方法和设计原则),并将这些构造应用到需要为其设计系统的技术、操作和威胁环境中。

(罗恩·罗斯(Ron Ross), NIST研究员,最新网络弹性指南的作者之一。)

背景概述

“即使每件事都做得很好,并拥有全部资源来实施所有的保障措施和反制措施,对手也不是静态的——他们在不断演进发展。美国国家标准与技术研究所(National Institute of Standards and Technology)研究员罗恩•罗斯(Ron Ross)表示。他是NIST最新出版物草案的作者,该出版物解决了这些问题,并提出了防御网络攻击的新方法。

这份文件被称为NIST特别出版物草案800-160,第二卷,第1版,发展网络弹性系统:系统安全工程方法,提倡摒弃基于边界的防御,更多地关注于构建弹性IT系统,通过限制攻击者对网络或基础设施造成的破坏来抵御现代攻击。

这种方法符合NIST对“网络弹性”的定义,该机构将其定义为“对使用网络资源或由网络资源支持的系统的不利条件、压力、攻击或危害进行预测、承受、恢复和适应的能力。”

最坏想定

Ross指出,网络弹性的概念假设攻击者或攻击者已经获得了对系统的访问权(NIST将系统定义为硬件、软件和固件的集合体),或将在某一时刻获得对系统的访问权。

同样的网络攻防对抗场景想定,早在爱达荷实验室就是约定的认知。基于这个基础的对抗想定,来布局防御措施,则必须强调并突出“网络弹性”的目标诉求。

“我们想要实现的是一个系统,我们称之为“网络弹性”或系统足够的弹性,它可以继续运行和支持业务运行的关键任务——即使它不是在一个完美的状态,甚至有点退化状态,”罗斯说。“这很难做到,因为没有人喜欢假设对手已经得到了最好的访问权,并进入了系统。但这就是我们今天面临的现实。”

更新后的文件草案还旨在补充其他NIST出版物,包括那些涉及系统和软件生命周期管理、系统安全工程和风险管理的出版物。

NIST目前正在就更新的SP 800-160网络弹性文件征求意见和反馈,截止时间是9月20日。罗斯指出,该文件的最终更新将于今年年底发布。

恰逢其时

前美国空军军官,现在是安全公司Vectra AI的首席技术官团队主管蒂姆•韦德表示,NIST最新的草案的声音,类似于新任DHS下属网络安全和基础设施安全局局长Jen Easterly在黑帽2021大会上的演讲。

“一段时间以来,重点从预防转向弹性,一直都很重要,而且就在上周,Easterly局长在Black Hat 2021主题演讲呼吁联邦和网络安全社区面临着预防以及对检测、响应和恢复能力的需求,”韦德说。

Easterly局长在联邦政府一直在应对一系列网络威胁之际接任该机构一把手。这些攻击包括民族国家攻击,如SolarWinds供应链攻击和Microsoft Exchange服务器漏洞利用,以及网络罪犯的勒索软件活动。

建立弹性

NIST SP 800-160的更新草案是由Ross和其他NIST工作人员,以及非营利组织MITRE Corp的专家共同撰写的,它的工作假设是攻击者——无论它是一个网络犯罪团伙,一个民族国家组织,甚至是一个恶意的内部人员,已经破坏了一个网络或一个应用程序,并且已经进入了目标组织的基础设施。

“我们想要实现的是一个我们称为‘网络弹性’的系统,或者一个足够弹性的系统,它可以继续运行并支持商业运营中的关键任务——即使它不是处于完美状态,甚至是在某种程度上退化的状态。”

-罗恩·罗斯,NIST研究员

这种类型的攻击可能以多种方式发生,包括由打开的钓鱼邮件造成的破坏,或更复杂的供应链攻击,例如与俄罗斯有关的攻击者入侵了SolarWinds。

NIST SP 800-160草案提供了一系列工具、技术和方法,安全团队和ciso可以通过在网络中构建更强的弹性来应对攻击,包括已经部署的旧系统或从零开始构建的新系统。该文件包括三项主要建议:

更新那些支持网络弹性的控制,并将其与NIST另一份文件SP 800-53, Revision 5保持一致,该文件是该机构的信息系统和组织安全与隐私控制目录;

-

创建一个组织可以使用的单一威胁分类法,该分类法基于MITRE对抗战术、技术和程序框架,又名ATT&CK;

-

提供实施这些网络弹性技术的方法,支持SP 800-53、修订5和MITRE ATT&CK框架。

-

Ross指出,NIST决定将其网络弹性脚本与MITRE ATT&CK框架结合起来,以帮助简化方法,因为许多组织正在更广泛地采用这个框架。

Ross说:“整个社区似乎越来越倾向于使用MITRE ATT&CK框架,将其作为观察对手行为的标准化方式,因此对我们的客户来说,它更容易简化。”

该文件还演示了网络弹性如何与“零信任”架构一起工作,以限制攻击并防止攻击者在整个网络中横向移动,特别是通过部署网络分割等技术。

“如果你有分割在不同的领域,你把这些分解成越来越小的部分,你可以现在应用虚拟化技术,你可以刷新软件非常迅速——你可以清除所有的恶意代码以极快的速度,”罗斯说。

独特方法

今年早些时候,CISA发出信号称,它开始采用NIST在NIST SP 800-160出版物草案中概述的方法,特别是当涉及到放弃边界防御思维时。

在今年6月写给俄勒冈州民主党参议员罗恩·怀登(Ron Wyden)的信中,布兰登.威尔士,时任CISA的代理局长,写道,该机构把联邦网络入侵检测系统深入到供应链更好地检测前些年的间谍活动,如针对SolarWind公司及其客户,这些客户就包括联邦政府机构。

威尔士在信中写道,将爱因斯坦入侵检测系统深入联邦网络,而不是仅仅让它在边界处运行,将允许它从服务器和工作站等端点获取数据。